|

|

|

Retele virtuale

Am vazut ca folosirea switch-ului intr-o retea Ethernet are ca efect segmentarea acesteia in

domenii de coliziune individuale. Numarul total de segmente ce se pot obtine prin folosirea unui

switch alcatuieste domeniul de broadcast. Acest lucru inseamna ca toate nodurile apartinand

tuturor segmentelor pot sa vada broadcast-ul transmis de un nod al unui segment.

O retea virtuala presupune gruparea logica a echipamentelor si/sau utilizatorilor unei retele

fara a mai exista restrictii legate de segmentul fizic din care fac parte1. Altfel spus, o retea

virtuala reprezinta un domeniu de broadcast dintr-o retea cu switch-uri.

Cu ajutorul switch-urilor se poate crea o singura retea virtuala sau mai multe. in cel de al

doilea caz, broadcast-ul unei astfel de retele nu va fi "vazut' de catre celelalte. Implementarea

retelelor virtuale permite administratorilor diminuarea domeniilor de broadcast si cresterea

disponibilitatii latimii de banda. Si cum in proiectarea unei retele de multe ori se impune

crearea unor astfel de componente, ne-am gandit sa tratam acest subiect intr-un capitol distinct,

chiar daca el ar fi trebuit, in mod firesc, sa fie prezentat in capitolul precedent.

1. Tipologia VLAN-urilor

Tehnologia pusa la dispozitie de VLAN-uri ofera posibilitatea gruparii porturilor si a

utilizatorilor in grupuri logice. Daca aceasta grupare implica folosirea mai multor switch-uri,

VLAN-urile pot partaja aceeasi cladire, mai multe cladiri sau chiar WAN-uri. Pentru orice

arhitectura VLAN, importanta este

posibilitatea

transferului

de

informatii intre switch-uri si

routere.

In mod traditional, routerul

gestioneaza

broadcast-ul

si

proceseaza rutele pachetelor. Chiar

daca switch-urile unei VLAN

preiau o parte din aceste sarcini,

routerul ramane vital pentru

arhitectura

oricarei retele,

deoarece prin intermediul lui se

pot

interconecta

VLAN-uri

1

diferite.

Figura 1. Exemplu de retea

virtuala

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

Retele de

Calculatoare si Tehnologii Internet

Retele de

Calculatoare si Tehnologii Internet

Gruparea dupa porturi

Initial, multe implementari de VLAN-uri defineau apartenenta la un VLAN prin intermediul

unei grupari dupa porturile din switch. in plus, in majoritatea implementarilor initiale, VLAN-

urile erau realizate pentru un singur switch.

Pentru a doua generatie de implementari, se poate forma un VLAN prin conectarea mai

multor porturi de pe switch-uri diferite.

Gruparea dupa porturi este cea mai des intalnita metoda, iar

configurarea este destul de usor de realizat. Definirea VLAN-

urilor doar pe baza porturilor nu permite unor VLAN-uri diferite

sa includa acelasi segment fizic (sau port de switch). insa,

principala limitare in cazul gruparii dupa porturi este ca

administratorul retelei trebuie sa recon-figureze VLAN-ul de

fiecare data cand un utilizator este comutat de pe un port pe altul.

Figura 2. VLAN cu grupare dupa porturi

Gruparea dupa adresa MAC

Apartenenta la un VLAN se realizeaza pe baza adresei MAC a statiei. Switch-ul urmareste

adresa MAC care apartine fiecarui VLAN. Cum adresa MAC e o componenta a placii de retea,

cand se schimba pozitia unei statii, nu mai este necesara nici o reconfigurare suplimentara

pentru ca statia respectiva sa ramana in acelasi VLAN.

Gruparea intr-un VLAN pe baza adreselor MAC are si avantaje, si dezavantaje. Din moment

ce adresele MAC sunt la nivelul 2 al modelului OSI si sunt "arse' in placile de retea, VLAN-

urile le permit administratorilor de retea sa schimbe pozitia fizica a unui calculator in retea, iar

acesta sa ramana in continuare in VLAN-ul din care facea parte, in mod automat. in acest fel,

un VLAN definit pe baza adreselor MAC poate fi considerat ca fiind "bazat pe utilizatori'.

Unui dintre dezavantajele VLAN-urilor bazate pe adresa MAC e faptul ca, initial, fiecare

statie trebuie sa fie adaugata manual la VLAN, mai precis fiecare adresa MAC de pe placa de

retea. Dupa configurarea manuala initiala, urmarirea si repozitionarea statiilor (si implicit a

utilizatorilor) sunt automatizate, acest lucru fiind specific fiecarui echipament, in functie de

producatorul sau. Acest dezavantaj al unei configurari manuale initiale este cu adevarat

problematic in cazul in care, in faza initiala, e necesara repartizarea la VLAN-uri a unui numar

foarte mare de utilizatori, de ordinul miilor, in retelele foarte mari. Unii producatori au venit

cu solutii automatizate intermediare, prin care diferite instrumente software creeaza VLAN-uri,

pe baza adreselor MAC, la nivel de subretea.

VLAN-urile bazate pe adresele MAC ale statiilor, implementate in medii distribuite, vor

intimpina probleme mari in ceea ce priveste performanta retelei, pentru ca traficul dinspre si

spre statii din VLAN-uri diferite va trece prin aceleasi porturi. in plus, metoda primara de

comunicare a informatiilor de apartenenta la un VLAN bazat pe adrese MAC va avea ca efect

scaderea performantelor pentru implementari la scara mare.

O alta limitare a gruparii intr-un VLAN pe baza adreselor MAC e atunci cand un utilizator

foloseste un notebook si pentru a se putea conecta la retea, conecteaza notebook-ul sau la asa-

numitele statii de andocare (docking stations). Notebook-urile bineinteles ca au o adresa MAC

care ramane aceeasi, indiferent de locatia utilizatorului. Statiile de andocare au si ele o adresa

MAC unica, dar cum utilizatorul isi modifica mereu pozitia, adresele MAC ale statiilor de

andocare vor fi mereu altele. Adresa MAC variind mereu, va fi imposibila si ramanerea

utilizatorului mereu in acelasi VLAN.

VLAN-urile bazate pe nivelul 3 OSI

VLAN-urile bazate pe informatiile de la nivelul 3 al modelului OSI folosesc tipul

protocolului (in cazul in care suporta mai multe tipuri de protocoale) sau adresele de la nivelul

retea (adresa de subretea pentru retelele TCP/IP) pentru a putea determina apartenenta la un

anumit VLAN. Desi aceste VLAN-uri lucreaza cu informatii de la nivelul 3, aceasta nu e o

functie de rutare si nu trebuie confundata cu rutarea la nivelul retea. Desi un switch analizeaza

adresa IP a pachetului pentru a determina apartenenta la un VLAN, nu se calculeaza nici o ruta

a pachetului. Noile switch-uri insa stiu sa interpreteze si informatiile incapsulate de

protocoalele RIP sau OSPF. Cadrele ce traverseaza un switch sunt trimise pe un port sau altul

pe baza algoritmului Spanning Tree. Astfel, din perspectiva unui switch ce e folosit intr-un

VLAN bazat pe nivelul 3 OSI, acesta e vazut ca o retea plata, ca topologie, fara nici o ierarhie,

ca si cand ar lucra numai la nivelul legatura-date.

O data facuta diferenta intre VLAN-urile bazate pe informatii de la nivelul retea si rutare,

trebuie mentionat ca anumiti producatori au dotat swhitch-urile pe care le realizeaza cu

capacitati de procesare a informatiilor de nivel 3. Aceste capacitati au dus la manifestarea unor

functii ce sunt asociate in mod obisnuit cu rutarea. Mai mult, switch-urile "multi layer' au

functii de forwarding ale pachetelor datorita chip-set-urilor ASIC incorporate. insa, indiferent

unde ar fi localizate switch-urile sau routerele intr-un VLAN, rutarea este necesara pentru a

asigura conectivitatea intre VLAN-uri distincte.

Exista cateva avantaje evidente in definirea VLAN-urilor la nivelul 3 OSI. in primul rand,

ele asigura partitionarea pe baza tipului de protocol. Aceasta se poate dovedi o optiune

atractiva pentru administratorii de retea, care trebuie sa implementeze o strategie de VLAN pe

baza unui serviciu sau a unei aplicatii. in al doilea rand, utilizatorii isi pot modifica locatia

fizica fara a mai fi nevoie sa reconfigureze adresa de retea a statiei lor (acesta este un avantaj

in special pentru cei ale caror statii sunt configurate pe TCP/IP). in al treilea rand, definirea

VLAN-urilor la nivelul 3 poate elimina nevoia pentru "frame tagging', necesara pentru a

comunica intre switch-uri informatii referitoare la apartenenta la un VLAN. Se reduce astfel

traficul general.

Unul dintre dezavantajele definirii VLAN-urilor la nivelul 3 al modelului OSI (in

comparatie cu definirea pe baza adreselor MAC, sau pe baza porturilor) este performanta.

Analiza adreselor de la nivelul retea in pachete este o actiune care necesita mai mult timp decat

analiza adreselor MAC din frame-uri. Din acest motiv, switch-urile care folosesc informatii de

la nivelul retea pentru definirea VLAN-urilor au o latenta mai mare decat cele care folosesc

informatii de la nivelul legatura-date. Aceasta diferentiere se intalneste la majoritatea

producatorilor de switch-uri, insa nu este o regula general valabila.

VLAN-urile definite la nivelul retea sunt eficiente in retele bazate pe protocoalele TCP/IP,

dar sunt mai putin eficiente pentru retelele bazate pe protocoalele IPX, DECnet sau

AppleTalk, care nu presupun configurarea manuala la desktop. in plus, VLAN-urile definite la

nivelul retea al modelului OSI intampina dificultati la procesarea pachetelor unor protocoale

nerutabile, precum NetBIOS. Statiile finale care ruleaza protocoale nerutabile nu pot fi

diferentiate intre ele, astfel ca nu pot fi definite ca si parti componente ale unui VLAN

configurat la nivelul retea.

2. Configurarea VLAN-urilor

Manual

Configurarea VLAN-ului se face doar manual. Atat setarea initiala, cat si modificarile si

repozitionarile ulterioare de echipamente in retea sunt controlate de catre administratorul de

retea. Configurarea manuala are insa si avantajul controlului total asupra retelei. insa, cu cat

complexitatea retelei si dimensiunea acesteia creste, cu Atat devine mai dificila intretinerea

acesteia, astfel incat mentenanta manuala este aproape imposibila.

In plus, administrarea manuala inlatura insasi unul dintre avantajele pe care le presupune

existenta unui VLAN, si anume eliminarea timpului necesar pentru administrarea schimbarilor

si mutarilor (desi mutarea unui utilizator in interiorul unui VLAN este mai usor de realizat

decat mutarea unui utilizator dintr-o subretea in alta).

Semi-Automat

Configurarea semi-automata se refera la existenta posibilitatii de a automatiza fie

configurarea initiala, fie modificarile si mutarile ulterioare, fie ambele. Automatizarea initiala

e realizata de obicei printr-un set de instrumente care mapeaza VLAN-urile la subretelele

existente. Configurarea semi-automata poate de asemenea insemna ca initial, configurarea se

realizeaza manual, urmand ca toate modificarile si mutarile ulterioare sa fie indeplinite

automat. Combinarea configurarii initiale automate cu urmarirea automatizata a schimbarilor

tot presupune configurare semi-automata, pentru ca administratorul are inca, in orice moment,

posibilitatea de a interveni manual si de a face orice schimbare.

Automat

Un sistem care are automatizata functia de configurare a unui VLAN presupune ca statiile

de lucru se conecteaza automat si dinamic la VLAN, in functie de aplicatie, ID-ul utilizatorului

sau alte politici predefinite de catre administrator.

3. VLAN Trunking Protocol (VTP)

Procesul prin care unui cadru al unei retele i se adauga un antet pentru a identifica carui

VLAN apartine se numeste VLAN tagging (urmarirea VLAN-ului). in documentatiile CISCO

acest proces este denumit trunking.

Pentru Ethernet, CISCO ofera doua optiuni in ceea ce priveste trunking-ul: ISL si IEEE

802.1Q. ISL (Inter-Switch Link) urmareste cadrele folosind o optiune proprietara CISCO in

timp ce IEEE 802.1Q modifica antetul Ethernet prin adaugarea unui identificator pentru fiecare

VLAN creat.

VTP este un protocol de nivel doi care asigura consistenta VLAN-urilor prin crearea unui

domeniu comun de administrare. Acest protocol gestioneaza adaugarea, stergerea, modificarea

VLAN-urilor intre mai multe switch-uri.

Configuratiile se realizeaza pe un singur switch numit server vtp si sunt propagate prin

legaturi de tip trunchi (trunk) catre toate switch-urile din cadrul aceluiasi domeniu.

VTP poate opera in trei moduri:

Server. Serverele pot crea, modifica sau sterge VLAN-uri precum si alti parametri de

configurare pentru un domeniu vtp.

Client. Switch-urile care functioneaza ca si clienti vtp vor primi informatiile necesare

de la server (un switch) fara a necesita prea multe configurari individuale.

Transparent. Un switch care functioneaza in acest mod nu transmite informatiile cu privire

la modificarile efectuate asupra sa si celorlalte switch-uri din domeniu. Aceste modificari

afecteaza doar switch-ul respectiv.

Pentru ca prea multa teorie fara practica nu foloseste, ne-am gandit ca in cele ce urmeaza sa

exemplificam partea de switching.

Inainte de a trece la fapte, se cuvine sa facem cateva mentiuni, in primul rand, ne bazam pe

experienta acumulata in cadrul retelei FEAA: aproximativ 400 de statii, 12 servere, o duzina de

switch-uri si un rest de hub-uri. in al doilea rand, switch-urile folosite sunt Catalyst-uri de la

CISCO (din seria 1900 si 2950), motiv pentru care in exemplele ce vor urma vom prezenta

facilitatile acestor produse. in al treilea rand, nu pretindem ca le stim pe toate.

Familia de switch-uri Catalyst de la CISCO incepe cu seria 1900 si continua cu 2950,

3500XL, 4000, 5000 si 6000. Facilitatile (si preturile) variaza de la un model la altul, dar

majoritatea switch-urilor au propriul sistem de operare (IOS - Internetworking Operating

System).

Un switch din seria 19001 poate fi configurat in trei moduri:

De la o consola prin intermediul unui meniu.

Prin intermediul browserului (Web based Visual Switch Manager - VSM2).

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

Dintr-o fereastra comanda (CLI - Command Line Interface).

Ne vom indrepta atentia asupra variantei de configurare CLI, deoarece varianta browserului

nu ofera toate facilitatile de care ar avea nevoie un administrator. inainte de a prezenta

principalele comenzi ale IOS, trebuie spus ca la pornirea switch-ului, acesta afiseaza anumite

valori implicite in functie de model. Pentru un switch 1900, cele mai importante sunt :

IPaddress: 0.0.0.0;

CDP: enabled;

Switching mode : Fragment Free;

lOOBaseT port: Autonegotiate duplex mode ;

lOBaseT port: Half duplex;

Spanning Tree : Enabled

Console password: None.

![]() 4. Comenzile IOS

4. Comenzile IOS

Pentru cei care sunt familiarizati cu mediile tip Linux/Unix, navigarea la prompter este

asemanatoare: cu tab se afiseaza prima comanda care incepe cu litera tastata, iar cu sageata-sus

se apeleaza history-ul comenzilor tastate. Tastarea unei litere urmata de ? apeleaza helpul. Mai

pot fi folosite urmatoarele combinatii:

Ctrl-f E - salt la sfarsit de linie;

Ctrl+A - un caracter inainte;

Ctrl+B - un caracter inapoi;

Ctrl+P - repeta ultima comanda;

Show history - afiseaza ultimele 10 comenzi.

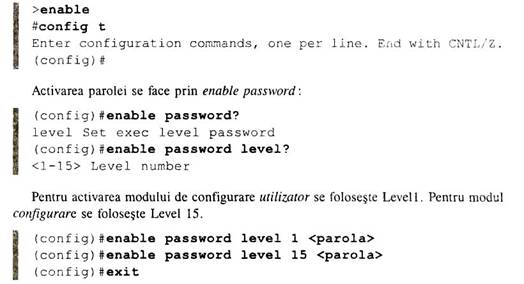

Pentru a se evita accesul neautorizat la facilitatile switch-ului, trebuie configurate parolele

de acces. Activarea modului de configurare globala se face prin comanda enable, urmata de

activarea terminalului config:

Vizualizarea configuratiei de pe switch se face cu show running-config sau show run:

Pentru setarea numelui switch-ului, din modul de configurare se foloseste comanda hostname: